The critical connection—重要な連携— ブックマークが追加されました

目に見えないものを保護することはできません。それは、デロイトの調査に参加した回答者も認識している事実です。それにも関わらず、全てを検出できるIT資産管理(ITAM)ツールがあまり普及していない理由はどこにあるのでしょうか。また、デジタル資産を安全に保つうえで、ITAMとサイバーチーム間の連携が一気通貫で行われていないのは何故でしょうか。

デロイトは20カ国超にわたって、あらゆる業界、規模の企業に属する主要なITAMの専門家3,500人以上を対象とした調査を実施し、2022-2023年IT資産管理に関するグローバル調査(IT Asset Management Global Survey 2022-23)を発表しました。

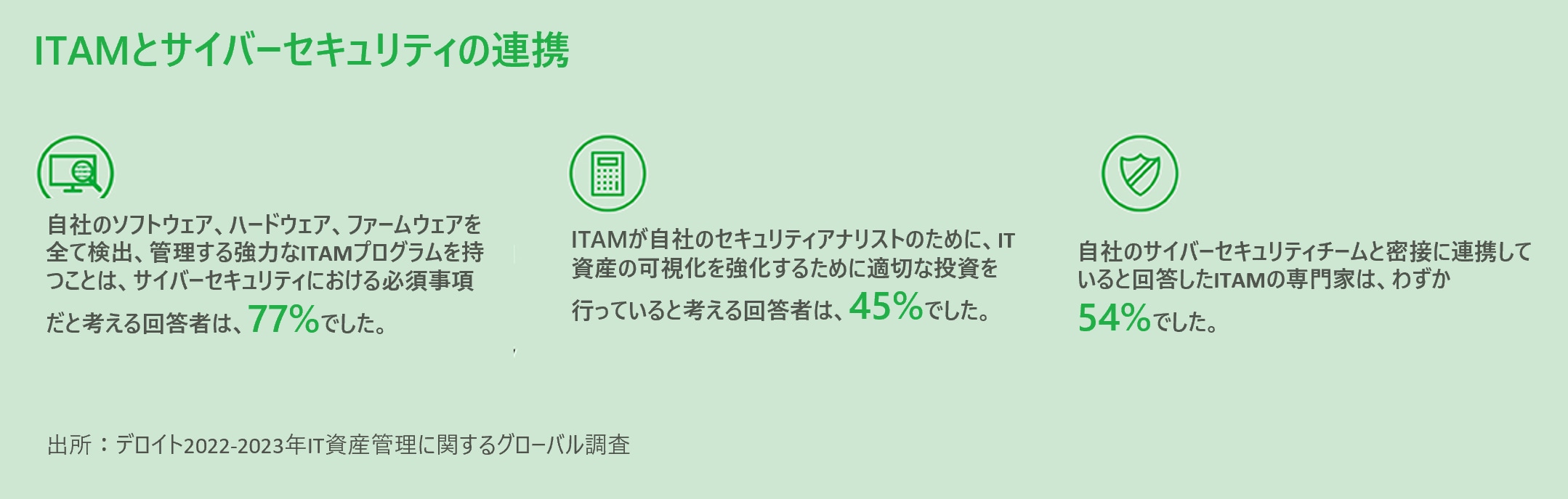

回答者の4分の3以上(77%)が、自社内の全てのソフトウェア、ハードウェア、ファームウェアを検出し、管理する強力なITAMプログラムを持つことはサイバーセキュリティにおける必須事項であると回答しています。

しかし、ITAMが自社のセキュリティアナリストのために、IT資産の可視化を強化するために適切な投資を行っていると考える回答者は、半数以下(45%)でした。

また、自社のITAMチームがサイバーセキュリティチームと密接に連携していると回答した専門家は、わずかに半数を超えた54%でした。

脆弱性や脅威を特定し、理解するうえで、ITAMとサイバーセキュリティを連携させることは非常に重要であるという回答結果が出ているにも関わらず、多くの組織がこの目標を達成できていない状況にあります。

ITAMとサイバーとの連携やコミュニケーションの不足が、今や組織の最重要課題となっていることは偶然ではないでしょう。

何かを変えていく必要があるのは明確です。2023年Global Future of Cyber Surveyを基にデロイトが分析した「サイバーセキュリティの脅威とインシデントの地域別差異(Cybersecurity threats and incidents differ by region)」では、オーストラリアの回答者の15%が、前年に重大なサイバーセキュリティインシデントを11件以上経験したと回答しました。また、日本と中国の回答者の13%が、重大なサイバーインシデントを経験していることがわかりました。

企業は、新たなテクノロジーを追加導入し、クラウドへの完全移行を進めています。またほとんどのケースで、複数のクラウド環境を使用していることがデロイトのレポートから明らかになっています。つまりデータ、アプリケーション、デバイスの分散化がさらに進み、追跡が困難になるということです。管理されず、攻撃緩和のための対応がされていないデータ、アプリケーション、デバイスは、サイバー攻撃の格好の餌食となってしまうのです。

ITガバナンスとセキュリティにとって、効果的なITAMの実施が重要であることは、規制当局も認識しています。各当局は、企業が自社のIT資産を網羅的に可視化することの重要性を示すセキュリティ基準や更新されたセキュリティ基準を発行しています。間もなく、ITAMも企業コンプライアンスの必須事項になる可能性があります。

ITAMツールの不足要素

しかし、ITAMを単に実施するだけでは、対策として不十分です。強固なセキュリティを実現するために、以下を含む多くのタスクを実行し、優れた成果を上げるITAMが必要となります。

- 不正資産の発見(検出や監視を継続的に実施し、不正な資産がネットワーク環境に侵入した際に即時に警告。例:社内システムにログオンする自社以外のノートパソコン)

- ハードウェアおよびソフトウェアへのアクセスや使用の制御

- ソフトウェアインストールの制限

- 脆弱性検査を支援する機能(脆弱性検査ツールが発見できなかった資産の検出など)

- ログ分析ツールからのデータを統合する機能(自社のサイバーチームが脅威の検出・管理に使用)

- アクティビティの検出・報告、イベントの監査

しかし、多くの場合、企業のITAMツールでは上記のような機能が部分的に不足していたり、タスクが適切に実行されていなかったりすることが本調査で判明しています。

- 回答者の約4分の3(72%)が、自社のITAMツールでは、不正なデバイスが検出できていないと回答。

- 半数以上が、ハードウェアおよびソフトウェアのアクセス制御(54%)、ソフトウェアインストールの制限(56%)を十分に実施できていないと回答。

- 半数近くが、セキュリティ強化のためのログ分析ツール(47%)、アクティビティの検出・報告、イベントの監査(46%)との連携をより強化する必要があると回答。

ITAMツールの成果

もちろん明るいニュースもあります。企業は、セキュリティ強化のためのITAMツールの使用における重要な分野で、成果を収めているようです。今年度の調査では、以下の分野において、企業のITAMツールの使用スキルがより向上していることが明らかになりました。

- インシデント対応:回答者の63%が、インシデントの対応、調査、復旧面での改善を図るため、様々なソースから取得したエンリッチデータや連携データを使用。

- エンドポイントの保護:60%が堅牢なエンドポイント保護機能を所有していると報告(資産におけるエンドポイントエージェントの欠落や誤ったエージェントの存在、エージェントの動作停止を発生時点で把握するなど)。

- 脆弱性管理:54%が、脆弱性スキャンソフトウェアが資産を検出できなかった際に、ITAMツールから通知されると回答。

あらゆる領域で成果が見られますが、これを上回る課題が残っています。自社のシステム、ネットワーク、データを侵入や不正使用から保護するために、社内のITAMチームとITAMツールをサイバーチームとサイバーツールに連携させる必要があります

実際のところ、社内のテクノロジーの安全性を確保することは、ITAMにおける最重要目標の一つです。近年の進展にみられるように、規制当局もこのことを理解しています。

- サイバーセキュリティに関する基準やフレームワークを発行する政府機関の米国立標準技術研究所(NIST)では、2018~2019年において、国立サイバーセキュリティ・センター・オブ・エクセレンスと共同で特別文書「IT資産管理(IT Asset Management)」(SP 1800-5)を発行し、先陣を切りました。本ガイドでは、サイバーセキュリティ専門家やITガバナンスに関わる人材が自社の資産管理システムに求めることについて、詳細に記しています。そして、ITAMチームがそのような期待に応えるため、どのように自社のシステムを構成し、ITAMとサイバー間での協力や連携を実現できるのかについて説明しています。

- 欧州連合の法律であるデジタルオペレーショナルレジリエンス法(DORA:Digital Operational Resilience Act)では、金融セクターにおける運用やセキュリティの回復力強化を義務付けています。DORAでは、ITリスク管理、インシデント報告、運用回復力のテスト、ITサードパーティのリスク監視についての規則を定め、「所有物を把握する」ことの重要性を強調しています。同法の要求事項は、金融サービスセクターにサービスを提供する業界にも影響します。

- オープンソースソフトウェアは、連携などを通じてオープンソースソフトウェアのセキュリティを強化することを目的とした、米国政府が近年実施している取り組みの対象となっています。本取り組みは、ITセキュリティチーム、ITAMチーム、その他の関連チーム間の協力において、新しい時代を切り開くものになると期待されています。

- ITAMはアジア太平洋地域でも注目されています。2023年6月、オーストラリアのビクトリア州政府は、ITAMフレームワークを盛り込んだ「ビクトリア州政府IT資産管理ガイダンス(Victorian Government IT Asset Management Guidance)」を発行しました。

- 日本では、内閣サイバーセキュリティセンター(NISC)が2023年7月、資産管理の責任についてまとめた「重要インフラのサイバーセキュリティの確保に向けた安全原則の確立に関するガイドライン(Guideline for Establishing Safety Principles for Ensuring Cybersecurity of Critical Infrastructure)」を発行しました。また、経済産業省は、サイバーセキュリティの観点からITAMについて説明した「サイバーセキュリティ経営ガイドライン」を発行しました。

- 台湾当局は、2021年12月、ITAMに関連する要求事項を含む、証券取引所上場企業がサイバーセキュリティに関する特定の指令を順守するうえでの要求事項についてまとめた「公開会社のための情報セキュリティガイドライン(Public Company Information Security Guidelines)」を発行しました。

主な課題:マッピング

資産運用の中心指令拠点の確立は、社内のソフトウェアインベントリやデバイス数が増加する中で、全資産を管理し、保護するために重要です。しかし、回答者の組織の多くで、この重要機能が不足しているようです。デロイト自身も、クライアントと協業する中でこの事実を目の当たりにしてきました。

一方、ITAMとサイバーが連携することで、非常に実効性のある成果が得られる可能性があります。ITAMは、以下のようなタスクで、非常に有効になり得ます。

- デバイスの位置、設定、所有者の特定

- 最重要資産の識別を通じた、重要インフラの優先順位の決定

- サーベンス・オクスリー法、支払管理業界向けのデータセキュリティ基準(Payment Controls Industry-Data Security Standard)などの基準への準拠を支援

- ハードウェアやソフトウェア資産の権限に照らしたインベントリの監視と管理

- IT資産の脆弱性へのパッチ適用

- 従業員に何がインストールされているのかを伝達し、エラーやその他の問題について警告することで、ヘルプデスクの対応を改善

自社のIT資産を網羅的に把握することは、サイバーセキュリティにおける必須事項です。これには、デバイス、ソフトウェア、エンドポイント、接続などの資産が含まれます。また、これらのIT資産が互いに、さらに組織のシステムやサービスとどのように連携しているのかを理解する必要があります。このような知識の不足は、サイバー侵害の発生にもつながりかねません。

多くの組織にとって、このような情報を示すマップの作成は、面倒で、時間のかかるタスクでしょう。これを達成するには、ITAMツールや依存関係の表示に特化したマッピングツールからのインプットが必要になります。着手の前に、実施項目、実施の目的、タスクの範囲を完璧に理解することが非常に重要です。

実施すべきタスクが山積みで、詳細にこだわってしまい、全体像を見失いやすいかもしれませんが、全体的な目標は全体像の把握です。自組織のシステムやネットワークの全体像と保護方法の把握に努めてください。IT資産を俯瞰的に捉えるトップダウンのアプローチが、継続的な成功を収めるうえでの最善の方法になります。

著者と寄稿者

- Ian Blatchford ( Asia Pacific Cyber leader )

- Jimmy Wu ( Asia Pacific Extended Enterprise leader )

- Caroline Cui ( Partner, Cyber, Australia )

プロフェッショナル

野見山 雅史/Masafumi Nomiyama

大手システムインテグレータを経てデロイト トーマツに入社。金融機関をはじめとする多様なクライアントに対し、サイバーセキュリティに関する戦略から、組織・プロセス・テクノロジーをカバーする広範なアドバイザリーサービスを20年間以上に渡り提供している。